超过5000个安装!新的Android恶意软件利用VNC监视和窃取受害者密码

2021/08/02 15:59 分类: 行业新闻 浏览:0

一种以前未记录的基于android的远程访问木马(RAT)被发现利用屏幕记录功能窃取设备上的敏感信息,包括银行凭证,并为设备欺诈打开大门。

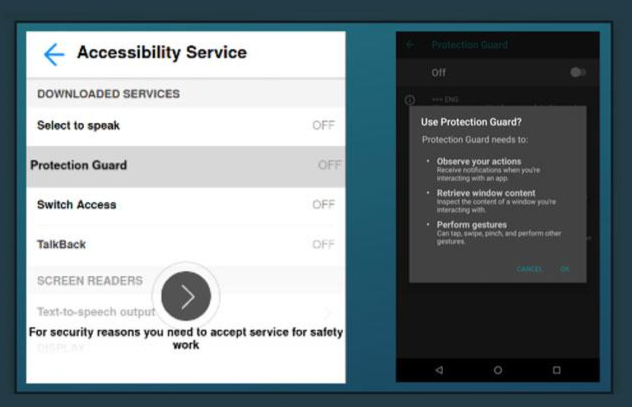

这款名为“Vultur”的手机恶意软件利用虚拟网络计算(VNC)的远程屏幕共享技术,来完全了解目标用户。恶意软件通过官方谷歌Play Store传播,并伪装成一款名为“protect Guard”的应用程序,吸引了超过5000个安装。来自意大利、澳大利亚和西班牙实体的银行和加密钱包应用程序是主要目标。

网络安全研究人员在分享的一篇文章中称: “我们首次看到一种以屏幕记录和键盘记录为主要策略,以自动和可扩展的方式获取登录凭据的Android银行木马。”

“这些参与者选择避开我们通常在其他Android银行木马中看到的通用HTML覆盖开发:这种方法通常需要参与者投入更多的时间和精力来创建能够欺骗用户的多个覆盖。相反,他们选择简单地记录屏幕上显示的内容,有效地获得了相同的最终结果。”

而银行恶意软件如MysteryBot, Grandoreiro, Banker。BR, Vizom历来依靠叠加攻击,也就是说,创建一个错误版本的银行的登录页面和覆盖它的合法程序,诱骗受害人透露自己的密码和其他重要的私人信息,越来越多的证据表明威胁者逐渐不再采取这种方法。

在本周早些时候发布的一份报告中,意大利网络安全公司发现Oscorp的更新变体 UBEL,观察到它使用WebRTC与受感染的Android手机实时交互。

Vultur采用了类似的策略,它利用可访问性权限来捕获击键,并利用VNC的屏幕录制功能秘密记录手机上的所有活动,从而无需注册新设备,并使银行难以发现欺诈行为。

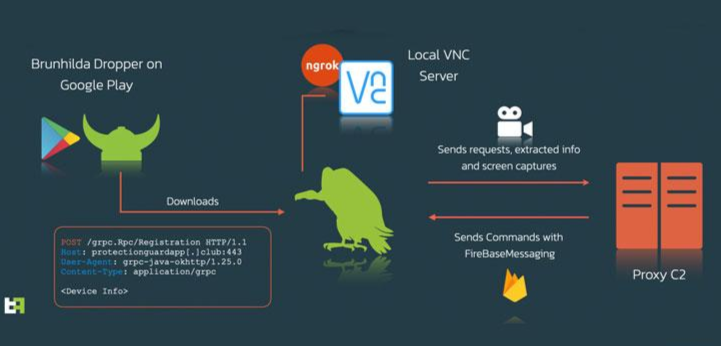

更重要的是,该恶意软件使用ngrok,这是一种跨平台实用程序,用于通过安全隧道将 NAT和防火墙后面的本地服务器暴露给公共互联网,以提供对手机本地运行的VNC服务器的远程访问。

此外,它还与命令和控制 (C2) 服务器建立连接,以通过Firebase云消息传递( FCM )接收命令,然后将其结果(包括提取的数据和屏幕截图)传输回服务器。

网络安全公司的调查还将Vultur与另一个名为Brunhilda的知名恶意软件联系起来,这是一种利用Play商店在所谓的“投放即服务”(DaaS)操作中分发不同类型恶意软件的投放程序,并引用了重叠在用于促进攻击的源代码和C2基础设施中。

这家总部位于阿姆斯特丹的网络安全服务公司表示,这些关系表明Brunhilda是一个私人运营的威胁行为者,拥有自己的投放器和专有的RAT Vultur。

研究人员总结道:“Vultur的故事再次展示了攻击者如何从使用在地下市场出售的租用木马 (MaaS) 转向专为该群体需求量身定制的专有/私有恶意软件。” “这些攻击是可扩展和自动化的,因为执行欺诈的操作可以在恶意软件后端编写脚本,并以命令序列的形式发送,从而使攻击者很容易撞上并逃跑。”

随着恶意软件不断更新迭代和网络犯罪团伙技术手段进步,不断有新型恶意软件出现。这严重影响软件杀毒系统和防御系统的识别能力,很可能导致恶意软件直接绕过安全防御直达系统内部。因此,在软件开发过程中,提高代码质量,加强软件安全漏洞检测可以大大提高软件系统抵御病毒入侵的能力,有效降低网络攻击风险,同时降低修复成本,避免经济损失加剧。

来源:中科天齐软件安全中心